مفهوم Port Security و پیکربندی آن

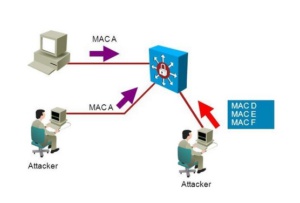

یک راهکار امنیتی ساده جهت پورت های Access سوئیچ های سیسکو بر اساس آدرس فیزیکی ( MAC Address ) می باشد. در نظر داشته باشید که این راهکار امنیتی در سوئیچ های توزیع ( Distributed Switches ) پیاده سازی نمی گردد

از این قابلیت در سوئیچ های Access که به End Device ها متصل می باشند، استفاده می شود. Port Security روی پورت هایی که به سرور ها یا دستگاه های ثابت در شبکه پیاده سازی می شود . به این علت که این دستگاه ها از نظر مکانی و پورت ثابت می باشند و آدرس فیزیکی ( MAC Address ) آن ها نیز ثابت است.

این راهکار بیشتر در شرایطی استفاده می گردد که تجهیز سوئیچ ما در بخشی قرار داشته باشد که در دسترس عموم قرار دارد. برای مثال سوئیچ مورد نظر در بخش هایی مثل اتاق کنفرانس و سالن های پذیرایی قرار داشته باشد که امکان دسترسی عموم به آن وجود دارد.

با اعمال این راهکار امنیتی روی پورت سوئیچ، فقط آدرس های فیزیکی ( MAC Address ) مجاز امکان اتصال به پورت مورد نظر را خواهند داشت و دسترسی آدرس های فیزیکی غیر مجاز غیر ممکن خواهد بود.

در حالت پیش فرض امنیت Switchport روی تجهیزات غیر فعال می باشد.

مراحل پیاده سازی Port Security

در مرحله اول می بایست Port Security را روی پورت Access فعال نماییم. این کار توسط دستور switchport انجام خواهد گرفت. با استفاده از دستور switchport port-security مکانیزم امنیت را برقرار می نماییم. اگر چند قصد انجام این فرایند را روی چند پورت داریم ، می توان با استفاده از Range این دستور را روی چند پورت اعمال کنیم.

Switch(config)# interface gig 0/0

Switch(config-if)# switchport port-security

تعیین تعداد پورت مجاز

ن قابلیت وجود دارد که روی یک پورت چند MAC Address را مجاز نماییم . این گزینه را زمانی استفاده خواهیم نمود که پورت سوئیچ به واسطه یک هاب یا سوئیچی دیگر به چند دستگاه متصل است . در این شرایط ما با چند آدرس فیزیکی سر و کار داریم و می بایست با استفاده از دستور زیر این تعداد را مشخص نماییم . در حالت پیش فرض و بدون استفاده از این دستور تنها یک MAC Address مجاز خواهد بود. در دستور زیر تعداد 2 آدرس فیزیکی مجاز خواهد شد و عدد 2 به همین دلیل مقدار دهی گردیده.

Switch(config-if)# switchport port-security maximum 2

تخصیص آدرس فیزیکی ( MAC )

در مرحله بعدی می بایست آدرس فیزیکی مورد نظر خود را مشخص نماییم تا تنها این آدرس مجاز محسوب شود و دسترسی این آدرس فیزیکی به شبکه برقرار گردد. در نظر داشته باشید اگر مانند دستور بالا قصد مجاز نمودن 2 آدرس را داشته باشیم می بایست دستور زیر را 2 بار استفاده نموده و آدرس های مورد نظر خود را وارد نماییم . اگر از حالت پیش فرض استفاده نمودیم و تنها یک آدرس مجاز شد تنها یک آدرس فیزیکی را وارد خواهیم نمود.

Switch(config-if)# switchport port-security mac-address 00-b0-bd-11-20-32

اگر تعداد زیادی آدرس فیزیکی وجود دارد و یا پیدا نمودن این آدرس ها برای ما دشوار است می توان از قابلیت Sticky نیز استفاده نمود و دستگاه به صورت اتوماتیک اولین آدرس هایی که روی پورت های مد نظر ما یاد می گیرد را به عنوان آدرس مجاز شناسایی نماید. به منظور این کار به جای دستور بالا از دستور زیر استفاده می نماییم.

Switch(config-if)# switchport port-security mac-address sticky

روش اعمال محدودیت

در مرحله آخر می بایست مشخص نماییم ، اگر یک آدرس فیزیکی غیر مجاز اقدام به ارسال بسته روی پورت مورد نظر ما نمود، چه محدودیتی روی آن پورت اعمال شود. در حالت پیش فرض اگر این اتفاق رخ دهد پورت Shutdown خواهد گردید. اما گزینه های دیگری نیز وجود دارد که می توان در صورت نیاز از آن ها استفاده نمود. این گزینه ها شامل موارد زیر است:

- Protect : در این حالت اگر آدرس غیر مجاز به پورت مورد نظر بسته ارسال نماید از این پس ترافیک ها Discard خواهند شد یعنی سوئیچ بسته ها را ارسال نخواهد نمود و اصطلاحا آن ها را دور می اندازد. پیام های SNMP نیز Block خواهد شد و هیچ پیام SNMP ارسال نخواهد گردید. دقت داشته باشید در این حالت پورت بالا ( UP ) می باشد.

- Restrict : در این حالت هم اگر آدرس غیر مجاز به پورت مورد نظر بسته ارسال نماید از این پس ترافیک ها Discard خواهند گردید با این تفاوت که پیام های SNMP ارسال خواهد شد . در این حالت نیز پورت UP باقی خواهد ماند.

- Shutdown : در این حالت که پیش فرض نیز می باشد، اگر آدرس غیر مجاز به پورت مورد نظر بسته ارسال نماید پورت غیر فعال خواهد شد.

به منظور مشخص نمودن محدودیت های فوق از دستور زیر استفاده می نماییم:

Switch(config-if)# switchport port-security violation shutdown

دقت داشته باشید در دستور فوق به جای Shutdown می توان با توجه به ویژگی های ذکر شده و سیاست های سازمان خود از گزینه های Protect و Restrict استفاده نمود.

آموزش مفهوم پورت سکیوریتی Port Security توسط مهندس مهدی مصدق