تست نفوذ چیست؟

در تعریفی ساده تست نفوذ، penetration testing یا pen testing یک حمله سایبری شبیه سازی شده علیه سیستم کامپیوتری شما است. این حمله شبیه سازی شده برای بررسی آسیب پذیریهای قابل بهره برداری میباشد. تست نفوذ در واقع تلاشی برای ارزیابی سطح امنیت زیرساختهای فناوری اطلاعات، توسط آزمایش و اجرا آسیب پذیریهای موجود به صورت امن است.

آسیب پذیریهای مذکور ممکن است در سطح سیستمعاملها، سرویسها، برنامههای کاربردی، رفتارهای کاربران نهایی، تنظیمات و پیکربندیها به وجود آید. چنین ارزیابیهایی در کنار انجام اهداف اصلی خود قادر به تایید یا رد مکانیزمهای دفاعی و همچنین تعیین مقدار پایبندی کاربر نهایی به سیاستهای امنیتی شما میباشد.

تست نفوذ معمولا با استفاده از فناوریهای خودکار و انجام مراحل دستی صورت میگیرد. تا به طور سیستماتیک منابع شما را مورد بررسی قرار دهد. این منابع میتواند شامل موارد زیر باشد.

- سرورها

- نقاط پایانی (endpoints)

- برنامههای کاربردی وب

- شبکههای بیسیم یا وایرلس

- دستگاههای داخل شبکه

- دستگاههای موبایل

- سایر نقاط بالقوه

هنگامی که پن تستر (آزمایش کننده نفوذ) موفق به اجرا و اکسپلویت یک آسیب پذیری در سیستمی خاص شود، ممکن است تلاش نماید تا با استفاده از آسیب پذیری کشف شده به منابع داخلی نفوذ نماید و یا دادههایی را از آن استخراج کند. این کار معمولا با گرفتن مجوزهای امنیتی و بدست آوردن دسترسی عمیقتر به داراییها و دادههای دیجیتال توسط privilege escalation صورت میگیرد.

در مرحله بعد اطلاعات مربوط به آسیب پذیریهای امنیتی که با موفیقت اکسپلویت شدهاند، جمع آوری شده و به مدیران IT و NSMها (Network system mangers) ارائه میشود تا به متخصصان خود کمک نمایند که نتیجههایی استراتژیک داشته باشند و در انجام تلاشهای اصلاحی خود اولویت بندی را رعایت نمایند.

هدف اصلی تست نفوذ، اندازهگیری امکان قرار گرفتن کاربر نهایی یا سیستم، در معرض خطرها است. همچنین شما با انجام این عملیات قادر میباشید تا هرگونه پیامد مرتبط (به سیستم مورد بررسی) که میتواند برای منابع یا روند عملیاتهای سازمان شما خطر ساز باشد را مورد ارزیابی قرار دهید.

تفاوت تست نفوذ با اسکن آسیب پذیری (Vulnerability Scans) چیست؟

از آنجایی که عموما این دو عملیات هم عرض پنداشته میشود، در ابتدا به تفاوت این دو میپردازیم.

اسکنرهای آسیب پذیری ابزارهایی خودکار میباشند که شما میتوانید با تعیین هدف یا هدفهایی برای آنها، تست نفوذی خودکار را پیادهسازی و گزارشی را دریافت نمایید. اسکنرها اغلب آسیب پذیریهای کشف شده را با استفاده از شناسه CVE فهرست مینمایند که اطلاعاتی را در مورد نقطه ضعف شناخته شده ارائه میدهد.

ارزیابی های داخلی و خارجی(Internal vs. External)

به طور کلی ارزیابی های داخلی و خارجی به ارزیابی شبکه و نرم افزار مربوط می شود. ارزیابی امنیتی به طور مستقیم در شبکه هدف (یعنی اتصال LAN یا WiFi) را ارزیابی داخلی و ارزیابی یا دسترسی آن از خارج (یعنی وب سایت ها یا اتصالات داده) را ارزیابی خارجی گویند.

- ارزیابی های داخلی(Internal): تست حملات نفوذ پذیری از داخل سازمان مانند یک کارمند سرکش یا یک هکر که به سازمان نفوذ کرده است.

- ارزیابی های خارجی(External): تست حملات نفوذ پذیری از خارج سازمان را بررسی می کند.

همچنین ارزیابی های امنیتی میتواند در حوزه های مختلفی انجام شود. به عنوان مثال در شبکه های داخلی به منظور یافتن موارد:

- ساختار، معماری و سیاست های مدیریتی شبکه ی داخلی

- تجهیزات شبکه مانند سوئیچ ها، مسیریاب ها ،اکسس پوینت ها و غیره

- تجهیزات امنیتی از قبیل دیواره آتش

- امنیت سرویس دهنده ها و بستر مجازی شبکه

- امنیت سرویس دهنده ها از منظر آسیب پذیری در برابر حملات شناخته شده

- و…

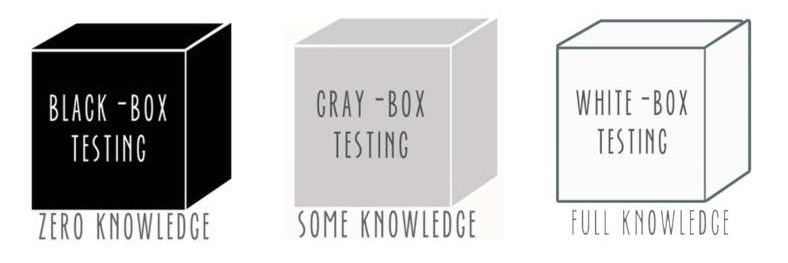

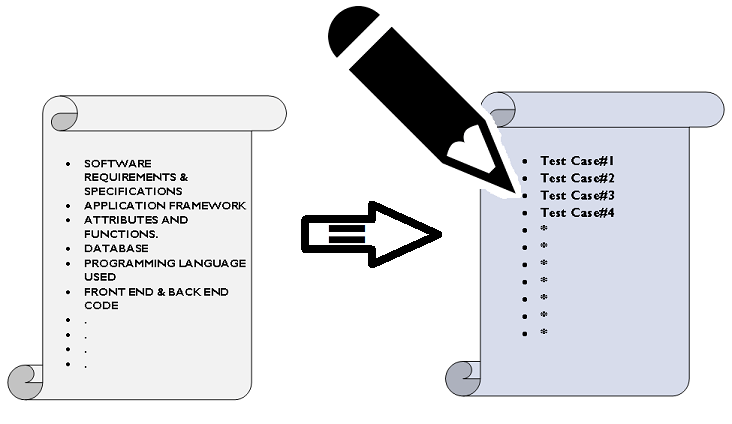

انواع تست نفوذ جعبه سفید(White Box), جعبه سیاه(Black Box) و جعبه خاکستری(Gray Box)

این گزینه های تست نفوذ، سطح دانش نفوذگر، هدف و نیت نفوذگر را در طی آزمون نفوذپذیری ارائه میکند.

جعبه سفید(White Box): به طور معمول به عنوان یک آزمون تایید شده شناخته می شود، این آزمون با آگاهی کامل از ساختار داخلی شما انجام می شود. اطلاعات به اشتراک گذاشته معمولا شامل آدرس های IP و نام میزبان، پیکربندی های سیستم، نمودارهای شبکه و اعتبار های خاص است. که برای تست ساختار داخلی اجزای سیستم مورد استفاده قرار می گیرد.

جعبه سیاه(Black Box): به طور معمول به عنوان یک آزمون غیرقابل شناسایی نامیده می شود، این آزمون بدون دانستن ساختار داخلی شما انجام می شود. اطلاعات شناخته شده معمولا به نام شرکت و دامنه محدود می شود. این تکنیک به بطور کامل نشان می دهد که چگونه یک مهاجم به سازمان نزدیک می شود. تست جعبه سیاه یک رویکرد کندتر برای تست است زیرا تعداد خطاها بیشتر و دانش موجود در مورد سازمان کم است.

جعبه خاکستری(Gray Box): این آزمون بین آزمایش سفید و جعبه سیاه است که در آن تست نفوذ کننده برخی از دانش در مورد سیستم داخلی را میداند. مقدار دانش داده شده معمولا شامل لیستی از آدرس های IP یا نام های میزبان برای هدف و برنامه ها و یا نسخه های نرم افزاری و سخت افزاری میباشد که به تست نفوذ کننده اجازه می دهد تا سیستم های بحرانی سازمان را اولویت بندی کند و بشناسد.

بررسی سه سیستم عامل محبوب هکر ها

کالی لینوکس (Kali Linux)

همانطور که می دانید، لینوکس یک سیستم عامل Open Source و متن باز است و بسیاری از افراد این سیستم عامل را به همین دلیل دوست دارند.

متن باز بودن یک سیستم عامل به این معناست که اگر شما دانش برنامه نویسی کافی برای تغییر کد های آن را داشته باشید، می توانید سیستم عامل خاصی از لینوکس درست کنید یا آن را ارتقا دهید. مثل اندروید که برنامه نویس های زیادی در جهان مشغول آپدیت کردن آن هستند.

لینوکس به تنهایی یک هسته ( kernel ) هست.هسته، بخش اصلی سیستم عامل رو تشکیل میده که کار اون ، کنترل داده ها،مدریت حافظه،سخت افزار،ورود و خروج داده ها و تمامی موارد سیستم عامل میباشد.لینوکس با استفاده از ابزار هایی که پروژه متن باز گنو (GNU) برای آن تولید کرده است،تبدیل به یک سیستم عامل کامل میشود. به همین دلیل معمولا لینوکس را گنو/لینوکس یا GNU/Linux می نامند و با اضافه کردن دیگر نرم افزار های متن باز به آن در موارد فراوانی مانند سرویس دهنده ها،کامپیوتر های رو میزی، ابزار های صنعتی و پزشکی که دارای سیستم های Embedded می باشند و… استفاده کرد.

لینک دانلود سیستم عامل کالی لینوکس

Black Arch

یکی سیستم عامل های هکر ها Black Arch که سیستم عاملی بسیار قوی با ابزار های فراوان محبوبیت بسیار زیادی را به خود گرفته است این سیستم عامل با حجم زیاد خود بیش از 1900 ابزار تست نفوذ را برای هکر ها در خود جای داده است.

این سیستم عامل نسبت به Arch معمولی تفاوت هایی دارد که یکی از اصلی ترین تفاوت ان تعداد ابزار های بیشتر ان میباشد همچنین Black Arch نصب راحت تری را نصبت به Arch دارد یکی از امکانات مهم و جالب این سیستم عامل اجرای ان به صورت لایو میباشد

لینک دانلود سیستم عامل بلک آرچ

| NO | Arch Linux | Kali Linux |

|---|---|---|

| 1. | Developed by Levente Polyak | Developed by Offensive Security |

| 2. | Arch was initially released in March 2002 | kali was initially released in March 2013 |

| 3. | Arch is light weight OS and can be configured for daily purpose use | Kali is used by security researchers or ethical hackers for security purposes |

| 4. | The discussion forum for Arch is bbs.archlinux.org | The discussion forum for Kali Linux is forums.kali.org |

| 5. | Arch linux DOES NOT come with any desktop environment or GUI out of the box | Latest Kali consists of the xfce environment by default, though it allows you to change the same |

| 6. | Arch doesn’t comes packed with hacking and penetration testing tools | Kali comes packed with hacking and penetration testing tools |

| 7. | Arch doesn’t come with any user interface and the whole installation is command line based | Kali comes with a user Interface as compared to Arch which has no GUI |

| 8. | Arch is geared towards more advanced users only | Kali Linux is not a daily driver OS as it is based on debian testing branch. For a stable debian based experience, ubuntu should be used |

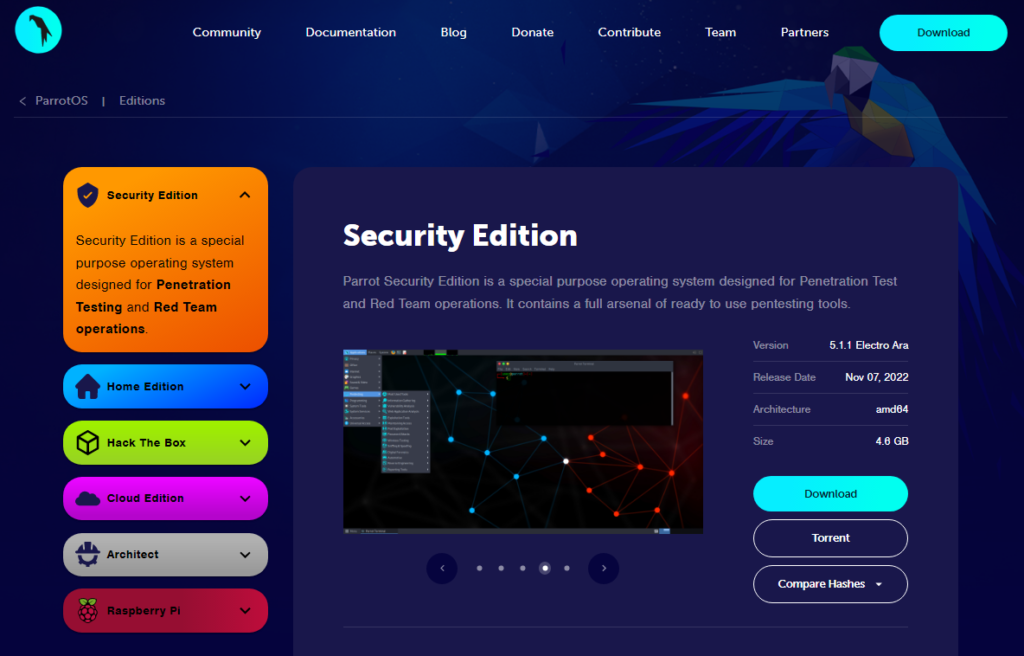

Parrot-sec Forensic OS

یک سیستم عامل جدید برای تست نفوذ و امنیت که نام ان به عنوان طوطی میباشد و با استفاده از ان میتوانید به راحتی هر چه تمام تست نفوذ خود را انجام دهید اما دلیل ان که این سیستم عامل برای تست نفوذ معرفی شده است .

این است که دسترسی و امکانات بیشتری میدهد و دلیل اصلی ان قرار دادن ابزار های محبوب و بسیار زیاد در این سیستم عامل است هسته سیستم عامل parrot از لینوکس دبیان ساخته شده و مانند کالی لینوکس میباشد

در کل این سیستم عامل با کالی لینوکس فرق زیادی ندارد به دلیل یکی بودن هسته ان ها و تنها تفاوت ان ها گرافیک و ابزار های انها هستند

اگر بخواهیم Parrot Security OS را با سایر سیستم عامل های هم خانواده مقایسه کنیم می توانیم از فاکتور سبک بودن به عنوان برترین فاکتور این سیستم عامل نام ببریم. Parrot Security OS برای سبک بودن و کارایی بالا طراحی شده است.

این سیستم عامل دسکتاپ اختصاصی نداشته و از دسکتاپ معروف MATE استفاده می کند. یکی از مهمترین فاکتورهای خوب این سیستم عامل داشتن یک Community ( جامعه مجازی اشتراک دانش ) است که به خوبی از این محصول پیشتیبانی می کنند. Parrot Security OS را فقط از لینک معتبر زیر دانلود کنید :