- هر شخصی كه در شبكه حسابی نداشته باشد، میتواند از حساب مهمان (guest) استفاده كند. اما در این حساب اجازههای دسترسی به دلایل واضحی بسیار است. اگر كسی حتی رمزعبور حساب مهمان را نداشتهباشد، نمیتواند هیچ كاری روی سرور انجام دهد. كنترلهای دسترسی برای فایلها و دایركتوریها براساس همین حسابهای كاربری و گروهها اجرا میشود.

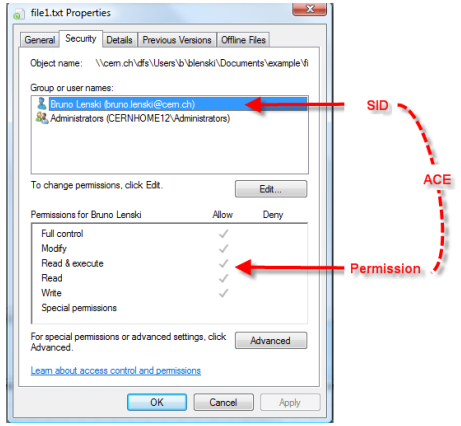

مفهوم ACL (Access Control List)

NTFS با هر File و Folder ای که در یک NTFS Volume باشد یک ACL در همان Volume ذخیره می کند. ACL شامل لیستی از User ها و Group ها است که به آن ها Permission هایی داده شده.

مفهوم ACE (Access Control Entry)

زمانی که یک User می خواهد به یک Resource دسترسی پیدا کند ACL باید دارای یک ACE باشد تا میزان دسترسی تعریف شده برای آن User مشخص شود. با توجه به این مطلب بدیهی به نظر می رسد که اگر هیچ ACE تعریف نشده باشد هیچ کدام از User های تعریف شده نمی توانند به Resource مذکور دسترسی پیدا کند.(شکل زیر)

ضرورت استفاده از فایل سیستم:

اصطلاح فایل سیستم حتی قبل از اختراع کامپیوتر نیز وجود داشته است و به معنی روش سازمان دهی و بازیابی مدارک کاغذی بوده است. تصور کنید بخواهید تعدادی از مدارک کاغذی شرکت خود را در اتاقی نگهداری کنید. حال فرض کنید که مدارک شرکت را بدون استفاده از پوشه، زونکن، گیره و … بر روی هم انباشته کنید. پس از چند سال تعداد این مدارک زیاد و انباشته خواهند شد و احتمالاً تعدادی از آن ها گم می شوند. حال فرض کنید مدرکی را بخواهید پیدا کنید که مدتی قبل در اتاق گذاشته بودید. واضح است که پیدا کردن آن مدرک سخت و یا حتی غیرممکن خواهد بود. اما اگر از پوشه و زونکن استفاده می کردید و مدارک را بر اساس نام و تاریخ و نوع آن ها دسته بندی می کردید، پیدا کردن آن مدرک به سادگی امکان پذیر بود.

وظیفه فایل سیستم ها در کامپیوتر و وسایل ذخیره سازی دقیقاً همین است، روش و ساختاری منطقی که داده ها را دسته بندی، نام گذاری و ذخیره کند و به بازیابی آن ها کمک کند. اگر از آن ها در کامپیوتر استفاده نشود، بازیابی داده ها از پیداکردن آن مدرک سخت تر خواهد بود.

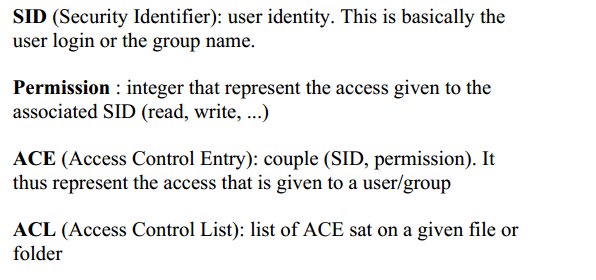

انواع فایل سیستم:

در سیستم عامل های شرکت مایکروسافت از فایل سیستم های exFAT،NTFS ،FAT و ReFS استفاده می شود.

FAT :

تقریباً تمام سیستم عامل های کامپیوتر های خانگی و لپتاپ ها از این فایل سیستم ها پشتیبانی می کنند، که از آن جمله می توان به تمام نسخه های مختلف Windows و DOS اشاره کرد. به همین دلیل فرمتی است که برای تبادل فایل بین کامپیوتر و دستگاه های مختلف از هر مدلی که باشند مورد استفاده قرار می گیرد. در ابتدا FAT16 و FAT12 توسط مایکروسافت معرفی شدند که در اندازه فایل ها و پارتیشن ها دارای محدودیت زیادی بودند. FAT32 این محدودیت ها را تقریباً بر طرف کرد اما حداکثر حجم فایل ها در این فرمت 4 گیگابایت است. حداکثر طول برای نام فایل ها در FAT تنها 8 کاراکتر است.

NTFS :

این فایل سیستم مخفف New Technology File System است و به عنوان جایگزین FAT32 توسط مایکروسافت معرفی شد. مایکروسافت در این فرمت محدودیت های FAT32 را برطرف کرد، یعنی حداکثر طول فایل ها از 8 کاراکتر به 255 کاراکتر و حداکثر حجم فایل ها نیز به 16 اگزابایت افزایش یافت. همچنین در این فرمت قابلیت رمزنگاری و فشرده سازی فایل ها ممکن شد. از لحاظ امنیتی می توانید برای دسترسی به فایل ها محدودیت هایی را اعمال کنید که در FAT این امکان وجود ندارد.

exFAT :

فایل سیستم اختصاصی مایکروسافت است که ویژگی های آن منتشر نشده است و در سیستم عامل های XP به بعد قابل استفاده است. این فرمت بجز ویندوز مایکروسافت تنها در macOS قابل استفاده است و استفاده از آن برای سایر سیستم عامل ها نیازمند اخذ مجوز است.

ReFS :

به عنوان جایگزینی برای NTFS معرفی شد. در این فایل سیستم می توان از نام هایی با ۳۲۷۶۸ کاراکتر برای فایل ها استفاده کرد. حداکثر حجم فایل ها در این فرمت ۲۶۲۱۴۴ اگزابایت است که نسبت به سایر فرمت ها شگفت انگیز است. در این فرمت می توانید دو نوع درایو داشته باشید، یکی برای سرعت بیشتر و مناسب برای فایل های کوچک و دیگری کندتر و با قابلیت نگه داری فایل های بزرگ. اما این فرمت عیوبی هم دارد، مثلاً نمی توان به وسیله درایوی با این فرمت کامپیوتر را بوت کرد و در این فرمت قابلیت رمزنگاری روی فایل ها وجود ندارد، تنها می توان کل درایو را رمزنگاری کرد. این فرمت در ویندوز سرور 2012 و 2016 و ویندوزهای 8 به بعد قابل استفاده است.

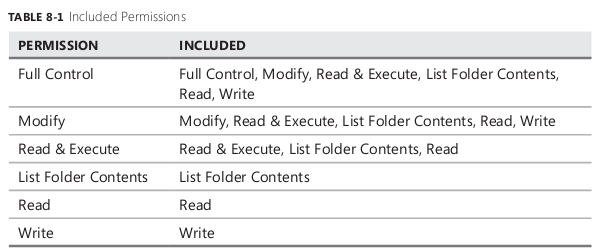

مجوزها در فایل سیستم NTFS :

امنیت كه شامل كنترل دسترسی به سیستم و منابع مختلف آن میشود، موضوعی است كه توجه بسیار زیادی را در ویندوزهای NT و ۲۰۰۰ به خود معطوف نموده است.

هر كاربری كه پشت یكی از كلاینتها بنشیند، بهراحتی میتواند به سرورها متصل شود. اما برای دسترسی به منابع مختلف آن، حتماً لازم است كه به سرور Login كند. این مسئله برای شخصی كه مستقیماً از سرور استفاده میكند نیز صادق است. با توجه به اینكه اگر سرور به درستی تنظیم شده باشد، مدیر شبكه برای هر كسی كه میخواهد از شبكه استفاده كند حساب كاربری ویژهای را ایجاد میكند.

هر شخصی كه در شبكه حسابی نداشته باشد، میتواند از حساب مهمان (guest) استفاده كند. اما در این حساب

اجازههای دسترسی به دلایل واضحی بسیار است. اگر كسی حتی رمزعبور حساب مهمان را نداشتهباشد، نمیتواند هیچ كاری روی سرور انجام دهد. كنترلهای دسترسی برای فایلها و دایركتوریها براساس همین حسابهای كاربری و گروهها اجرا میشود.

ویژگی دیگر امنیت NTFS، موضوع مجوزها است. برای مثال شركتی را تصور كنید كه دارای بیست كارمند و یك سرور است. روی سرور درایوی به نام D: وجود دارد كه اطلاعات محرمانه بودجه دارد كه باید فقط مدیرعامل و معاون او از آنها اطلاع داشته باشند و دیگر كاركنان شركت اجازه دسترسی به آن را نداشته باشند. تحت NTFS برپا كردن چنین مجوزهایی بسیار ساده است. فقط كافی است اجازه دسترسی را به گروه مربوط به آن بدهید. این كار موجب عدم دسترسی سایر كاركنان و افراد به فایلها میشود.

NTFS محیط امنی را فراهم مینماید و نظارت انعطافپذیری برای چگونگی دسترسی و كاربری كه میخواهد به منابع موردنظر دسترسی داشته باشد، ارائه میكند. امنیت و مجوزهای NTFS، به ویژگیهای سیستمعامل یكپارچه شده است.

با NTFS Permissions کاربران می توانند به File ها و Folder ها دسترسی پیدا کنند و سطح دسترسی آن ها معین شود. بدیهی است که از NTFS Permissions تنها روی Volume های NTFS می توان استفاده کرد.

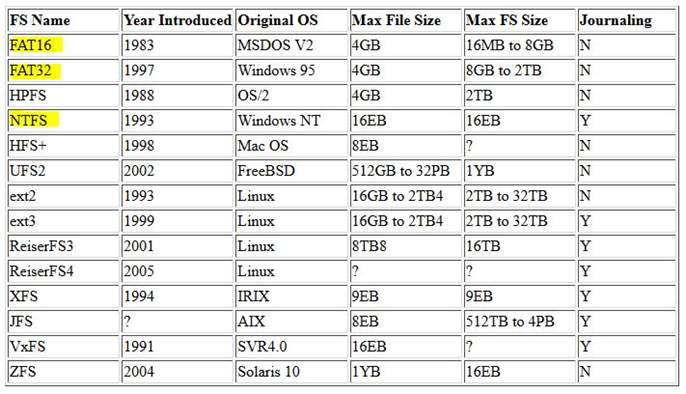

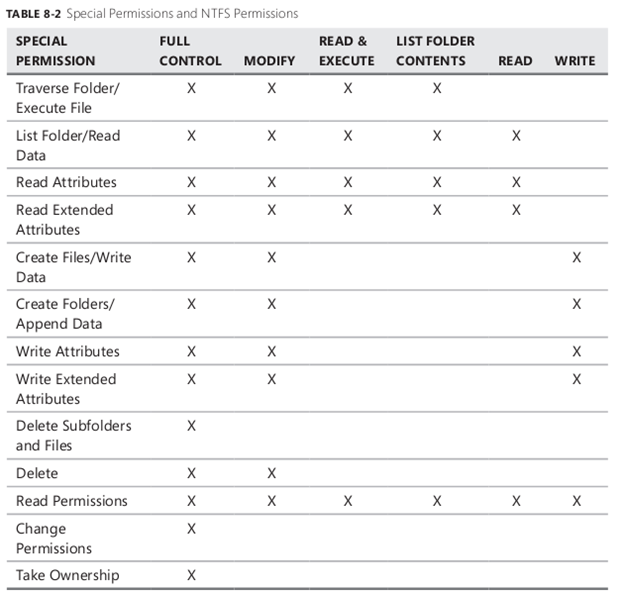

در ویندوز ، سیزده كامپوننت مختلف مجوز وجود دارد كه تحت شش گروه استاندارد مختلف طبقهبندی شدهاند.

دو مجوز مختلف در اختیار داریم : Allow , Deny

– برای دسترسی داشتن مجوز Allow می دهیم.

– برای ممانعت از دسترسی مجوز Deny می دهیم.

– برای دسترسی نداشتن مجوز Allow نمی دهیم.

* برای دسترسی نداشتن از دادن مجوز Deny پرهیز می کنیم.

نکته1: برای آسان تر شدن مدیریت، کاربران را در گروه هایی قرار دهید و به گروه ها مجوز اعمال کنید.

نکته2:برای آسان تر شدن مدیریت،فایل ها را در چند گروه دسته بندی کنید. این در تهیه نسخه پشتیبان، ویروس یابی و… نیز به شما کمک می کند.

نکته3:حداقل مجوز ها را اعمال کنید. مثلا اگر مجوز Allow Read کفایت می کند مجوز Allow Write ندهید.

نکته4: از مجوز Deny بپرهیزید.

نکته 5 :می توان چندین مجوز مختلف را به یکUser اختصاص داد، در این صورت مجموعی از مجوز های اختصاص یافته بر کاربر اعمال می شوند. مجوز های موثر، مجوز نهایی است که به کاربر اعمال می شود.

نکته 6 : مجوزهای موثر یک کاربر نسبت به یک Resource برابر است با مجموع مجوز هایی که به خود User و گروه های که آن User در آن عضو هستند.

نکته 7 : مجوز های File ها نسبت به مجوز های Folder ها در اولویت است.

یعنی زمانی که User به File ای که درون یک Folderاست دسترسی داشته باشد اما به Folder دسترسی نداشته باشد می تواند به File دسترسی پیدا کند. مثلا از طریق آدرسی UNC و…

\\Computer_name\share\File.*در شبکه

Drive_letter:\folder\file.*محلی

نکته 8 : مجوز های Allow افزایشی اند!

مثلا اگر کاربری به نام U عضو دو گروه G1 و G2 باشد و گروه G1 به Resource دارای مجوز Read Allowو گروه G2 به Resource دارای مجوز Write Allowباشند User دارای هر دو مجوز خواهد بود.

نکته 9 :مجوز های Deny دارای الویت بیشتری نسبت به مجوزهای Allow هستند.

مثلا اگر کاربری به نام U عضو دو گروه G1 و G2 باشد و گروه G1 به Resource دارای مجوز Read Allowو گروه G2 دارای مجوز Read Deny به Resourceباشند User دارای مجوز Deny خواهد بود.

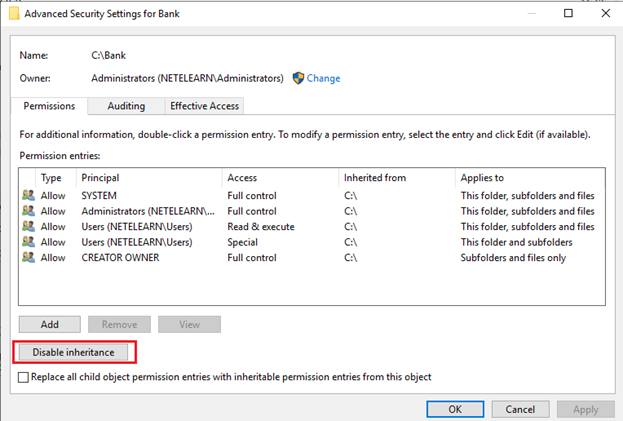

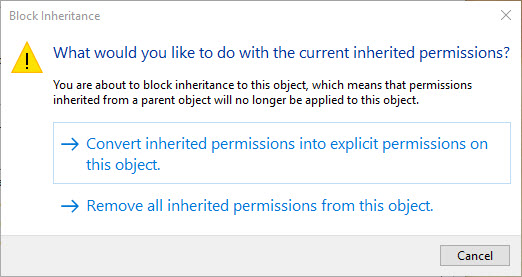

نکته 10 : By default ، تمام مجوزها که به Folder های والد اعمال می شود بهSub-Folder ها و file های فرزند به ارث می رسد. البته می توانید فرزندان را از ارث محروم کنید و یا فرزندان خودشان ارث را قبول نکنند. درست است که ویژگی ارث بری موجود است اما حقیقتا ACL برای هر Resource متعلق به خودش است در واقع زیرساخت امنیتی برای تشخیص مجوزها به والد Resource مراجعه نمی کند. فقط جهت سهولت این خاصیت را به عنوان قانون ارث بری عنوان می شود.

نکته 11 : مجوز های مستقیم دارای الویت بالاتری نسبت به مجوز های ارث برده هستند.

مثلا اگر کاربری به نام User عضو دو گروه G1 و G2 باشد و گروه G1 به والد یک Resource دارای مجوز Read Denyو گروه G2 به خود Resource دارای مجوز Read Allowباشند User دارای مجوز allow خواهد بود.

نکته 12 : برای جلوگیری به ارث بردن یک فرزند از والد خود ، گزینه Inherit From Parent The Permission Entries That

Apply to Child Objects را غیر فعال می کنیم. برای اجبار کردن فرزندان حتی اگر گزینه فوق را فعال شده باشد، گزینه Replace Permission Entries On All Child Objects With Shown Here That Apply to Child Object را فعال می کنیم .

نکته 13 : به طور پیشفرض هر كاربری كه فایل و یا فولدری را ایجاد میكند، مالک آن شناخته میشود. مهمترین ویژگی صاحب یك فایل یا فولدر بودن آن است كه به كاربر امكان ایجاد مجوزهای دسترسی را میدهد. صاحب فایل میتواند تصمیم بگیرد كه مجوزی را برای آن ایجاد كند و چگونگی دسترسی دیگران به آن فایلها و فولدرها را مشخصنماید. به بیان دیگر، مجوزها به همراه مفهوم دیگری كه تملك نامیده میشود، كار میكند.

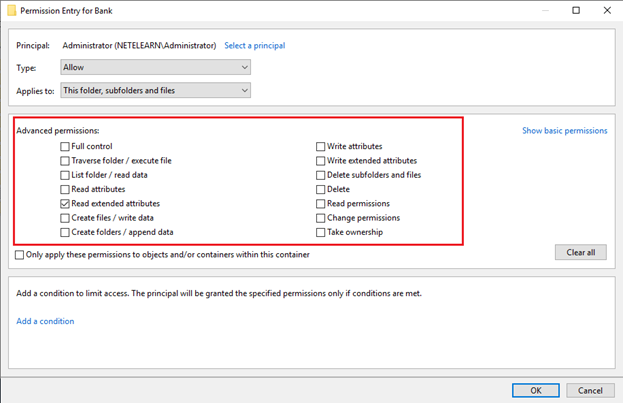

Special Permission

به نوعی ویرایش شده از مجوز های استاندارد می گوییم ، طبق جدول زیر برای مثال پرمیژن Modify را خدمتتان عرض می کنم، این پرمیژن متشکل از پرمیژن های Read , Write , Read and execute و Delete می باشد.

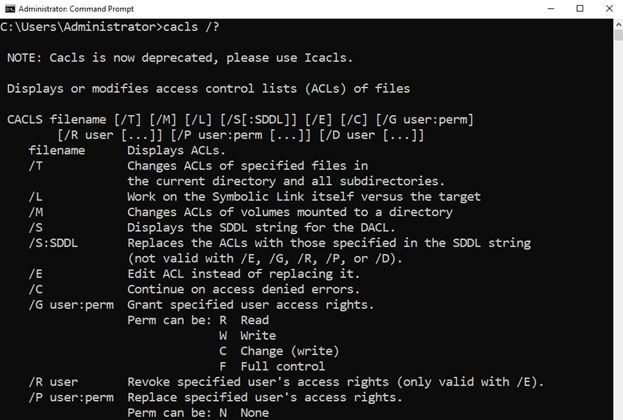

تخصیص Permission از طریق خط فرمان :

دستور: Cacls

CACLS file name [/T] [/M] [/L] [/S[:SDDL]] [/E] [/C] [/G user:perm] [/R user [...]] [/P user:perm [...]] [/D user [...]]

مثال :

cacls file.txt /e /g mosaddegh:f

دستور بالا به کاربر mosaddegh دسترسی کامل یا Full به فایل file.txt را اعطا می کند.

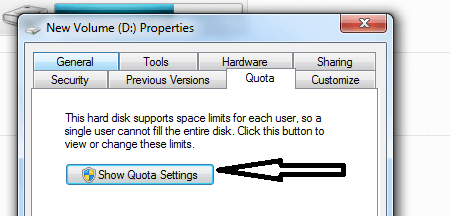

Disk Quota در ویندوز

یکی دیگر از ویژگی های فایل سیستم NTFS دارا بودن ویژگی Disk Quota می باشد با استفاده از این ویژگی می توانید ذخیره اطلاعات برروی پارتیشن هایی که با فرمت NTFS می باشد را محدود و کنترل نمایید.

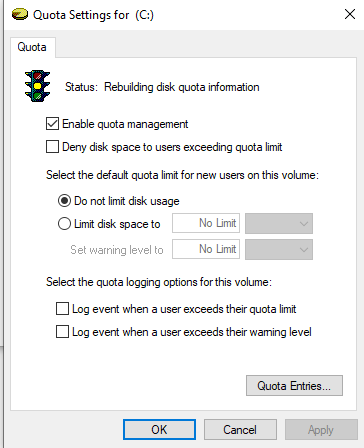

بیشترین کاربرد این ویژگی برروی فایل سرورها میباشد، برای انجام تنظیمات این بخش باید گزینه Show Quota Settings را انتخاب نمایید و با انتخاب این گزینه تصویرزیر به نمایش در می آید.

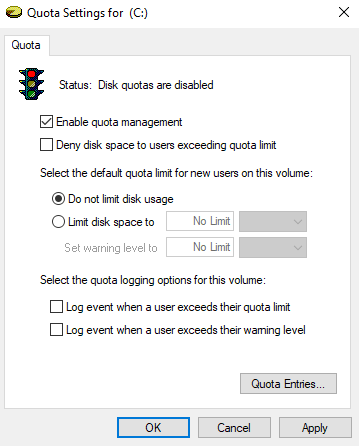

در این پنجره یک چراغ وجود دارد که شامل سه رنگ است و گزينه اي به نامEnable Quota Management که در حالت عادی این گزینه فعال نمی باشد با فعال نمودن گزینه Enable Quota Management بخش های دیگر این قسمت همانند تصویرزیر فعال خواهد شد.

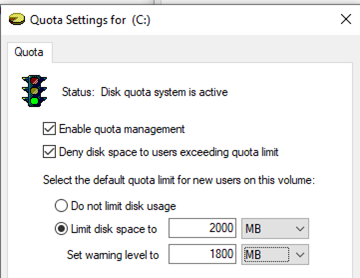

بعد از چك مارك زدن گزينه بيان شده باید برروی گزینه Apply کلیک نماييد تا تنظیمات اعمال گردد، قرمز بودن رنگ

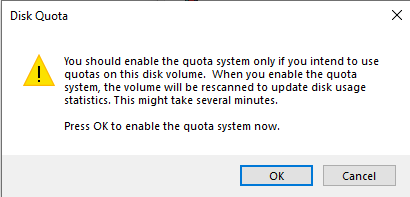

چراغ در تصویربالا نشان دهنده Disable بودن تنظیمات است، با Apply نمودن پنجره ای مطابق تصویر زیر نمایش داده می شود.

اگر گزینه Ok را انتخاب كنيد ویژگی Quota فعال شده و اگر Cancel را انتخاب کنيد این ویژگی در حالت Disable می ماند، گزینه Ok را انتخاب کرده تا تنظیمات فعال شود با انتخاب Ok تصویر زیر به نمایش در خواهد آمد.

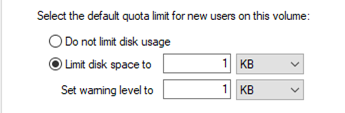

تا این قسمت هنوز محدودیتی ایجاد نمی شود برای اعمال شدن این محدودیت حتماً باید چک مارک گزینهDeny Disk Space To… را که در تصویر زیر نشان داده شده است فعال کنید.

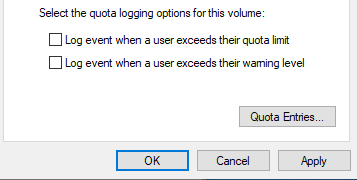

در این بخش دو گزینه دیگر وجود دارد که در تصویر زیر مشاهده می نمایید. این دو گزینه مربوط به ثبت گزارش فایل است که در ادامه اشاره شده است.

Log Event When a User Exceeds Their Quota Limit

با فعال کردن این گزینه در هر زماني كه كاربر بيشتر از مقدار فضايي كه در قسمت Quota Limit براي آن مشخص شده است استفاده نماید، گزارشي برای شما ثبت مي گردد، به این نکته توجه داشته باشید که این گزینه زمانی کاربرد دارد که گزینه مربوط به Deny Disk Space To User Exceeding Quota Limit را فعال نکرده باشید قاعدتاً اگر این گزینه فعال باشد كاربر نمی تواند بيشتر از مقدار فضایی که به آن اختصاص داده شده است از فضای دیسک استفاده نمايد.

Log Event When a User Exceeds Their Warning Level

با فعال کردن این گزینه در زماني كه كاربر بالاتر از Waning Level مشخص شده اطلاعات ذخیره نماید، گزارشي ثبت می گردد. این گزینه در هر دو حالت گزارش را ثبت می کند منظور فعال بود و غیرفعال بودن گزینه Deny Disk Space To می باشد، این دو گزارش فایل در ابزاری به نام Event Viewer در زیر شاخه System ذخیره می شود، ابزار فوق در بخش جداگانه به طور کامل آموزش داده شده است.

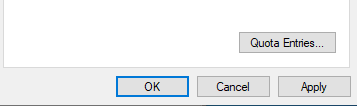

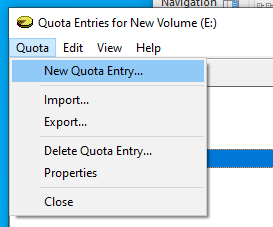

آخرین تنظیم در بخش Quota مربوط به گزینه Quota Entries می باشد که در تصویر زیر مشاهده می نمایید.

بخش Logon Name مشخص كننده اين است که چه گروه ها و كاربرهایی برروی این دستگاه ایجاد شده است.

بخش Amount Used مشخص كننده اين است که هر كاربر و هر گروهی چه مقدار از فضای این پارتيشن را از اطلاعات مربوط به خود ذخیره کرده است، قانونی که در این مورد وجود دارد این است که برای كاربرهای سیستمی و گروه Administrator هیچ گونه محدودیتی اعمال نمی گردد.

قسمت Quota Limit مشخص كننده مقدار فضایی است که به هر كاربر اختصاص داده شده است.

قسمت Warning Level مشخص كننده مقدار فضایی ست که به كاربر یک هشداری داده می شود.

در این لیست اگر برروی روی هركاربر دومرتبه کلیک کنید تصویر زیر نمایش داده می شود که در این پنجره می توانید برای آن کاربر محدودیتی را اعمال نمایید.

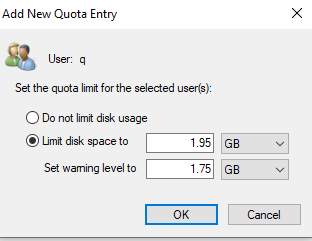

اگر نام كاربر در لیستی که در تصویر زیر نشان داده شده است وجود نداشت و قبل از اینکه به این سیستم Logon کند قصد ایجاد محدودیت برای آن را داشتید، می توانید همانند تصویر زیر با انتخاب گزینه Quota در بالای صفحه و انتخاب گزینهNew Quota Entry كاربر موردنظر را Add نمایید.

با انتخاب این گزینه كاربر موردنظر را Add کرده و محدودیت را برای آن مشخص نمایید.

Encryption File System ( رمزنگاری در فایل سیستم )

EFS یکی از ابزارهای سیستم عامل ویندوز است که به صورت پیش فرض در ویندوز وجو دارد و توسط آن میتوانیم فایلهای شخصی و مهم خود را رمزنگاری (Encrypt) نماییم به گونه ای که بقیه کاربرانی که به هر طریق به آن فایل ها دسترسی پیدا می کنند نتوانند آن فایلها را اجرا کنند و محتویات آنها را مشاهده نمایند.

اساس کار EFS استفاده از Certificate می باشد. یعنی اطلاعات خود را بر اساس الگوریتم های که در Certificate موجود می باشد رمزگذاری می کند. در سازمانهای که زیر ساخت کلید عمومی یا PKI راه اندازی نشده باشد User هنگام رمزگذاری کردن اطلاعات برای خود یک Self-Signe Certificate ایجاد می کند و با استفاده از آن اطلاعات خود را رمزگذاری می کند.

اما ابزار EFS از Certificate بابت رمزنگاری فایل ها استفاده می نماید و به نوعی میتوان گفت که در حقیقت از ۲ عدد کلید متفاوت برای ایمن کردن فایلها استفاده میکند :

کلید اول به نام Public key که برای راحتی درک موضوع میتوان آنرا به عنوان جعبه و قفل در نظر گرفت و معمولا از آن برای رمز کردن استفاده می شود ( در نظر بگیرید که گویی دیتای مد نظر بابت رمز شدن را درون این جعبه قرار داده و بر روی آن جعبه یک عدد قفل نصب نموده ایم )

کلید دوم به نام Private Key که سیستم از آن برای رمزگشایی فایلهای رمز شده استفاده می نماید.

این دو کلید یعنی public key وPrivate key در یک فایل به نام certificate ساخته و نگهداری می شوند.

در فایل certificate در حقیقت اطلاعات مربوط به این دو کلید نگهداری میشوند. به عنوان مثال این کلیدها توسط چه

کاربری یا چه سیستمی تولید شده است و در چه تاریخی ایجاد شده اند و تا چه زمانی اعتبار دارند و طول کلید چند بیت است و غیره.

وقتی Userی یک Self-Signe Certificate برای خود ایجاد می کند از اطلاعات به کار رفته در User name and Password خود استفاده می کند و این Certificate را ایجاد می کند. در نتیجه اگر به هر دلیلی User/Pass آن User از بین رفت یا یکPassword جدید برای خود ست کند کلید خصوصی Self-Singe Certificate از بین میرود و کاربر قادر به رمزگشائی اطلاعات خود نمی باشد.

سازمانی که اغلب پرسنل آن اطلاعات مهم خود را رمزگذاری می کنند و CA Server در ساختار نداشته باشند از Self-Signe Certificate خود استفاده می کنند. و در مواقعی که Self-Signe Certificate آنها از بین رود بیشتر اطلاعات مهم سازمان از بین می رود.برای غلبه کردن بر این مشکلات در چنین سناریوها باید چنین Certificateهای مدیریت شود و مکانیزمی وجود داشته باشد که اگر کاربری Certificate آن از بین رفت بتواند آن اطلاعات را بازیابی کند. طبق معمول مایکروسافت برای چنین سناریوهای مکانیزم و توصیه های دارد.

Data Recovery Agent به Userهای گفته می شود که توانائی رمزگشائی کردن اطلاعات کاربران را داشته باشند. که

بصورت پیش فرض Local Administrator هر Workstation و در دومین Administrator روت دومین این وظیفه را دارند.

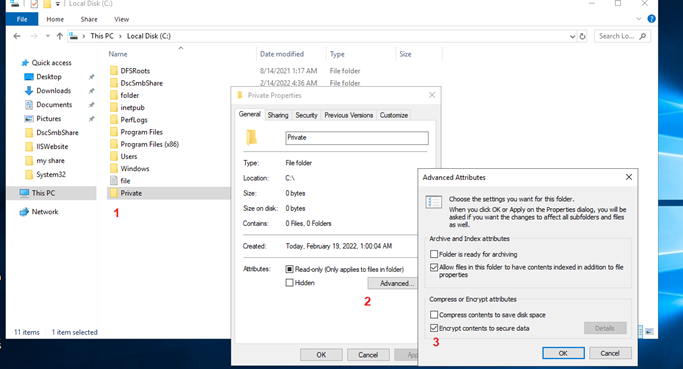

نحوه Encrypt نمودن فایلها توسط EFS

ابتدا به محل فایلهای مهم مد نظرمان رفته و از فایل یا فولدری که فایل ها در آن قرار دارند properties می گیریم.

در تب general در پایین کادر گزینه advanced را انتخاب می کنیم .

سپس گزینه Encrypt contents to secure data را انتخاب می کنیم و سپس بر روی OK کلیک میکنیم تا رمزنگاری

انجام شود.

نکته : عملیات فوق را هم بر روی فایل و هم بر روی فولدر میتوان انجام داد.

توجه داشته باشید که اگر این کار را بر روی فولدر انجام دهیم ، خود فولدر رمز نمی شود بلکه به این معنی است که

همه فایلهای موجود در آن و نیز فایلهایی که از این به بعد درون این فولدر قرار میدهیم به صورت خودکار رمز خواهند شد.

اگر محتویات فولدر را مشاهده کنیم عکس یک قفل روی آنها قرار گرفته که به معنی رمزنگاری شدن آنها می باشد.

نکته: اگر از این به بعد فایلی را در این فولدر قرار دهیم، این فایل جدید نیز به صورت خودکار Encrypt خواهد شد.

روش های backup گرفتن از کلید های رمزنگاری EFS :

وقتی که یک فایل را Encrypt میکنیم حتما می بایست از Certificate مربوطه که به صورت خودکار برای ما ایجاد می شود backup تهیه کنیم زیرا در صورت حذف شدن این certificate ، دیگر نمیتوانیم آن فایلها را اجرا نماییم و از آنها استفاده کنیم.

در کنسول certmgr.msc می توانیم certificate خود را را export کنیم ( در حقیقت به نوعی backup محسوب می

شود .)

همچنین در properties فایل و در قسمت details می توانیم یک کپی از این certificate را export نماییم.

دو نوع اصلی Certificate عبارتند از :

- Certificate های دارای پسوند .pfx : این نوع certificate ها حاوی private key + public key می باشند و نباید

- در اختیار کاربران دیگر قرار گیرند. توسط این نوع certificate ها میتوان فایلهایی را که با آن رمز کرده بودیم را رمزگشایی کرد.

- Certificate های دارای پسوند.cer : این نوع certificate ها فقط حاوی public key می باشند و در حقیقت بابت شناسایی و احراز هویت و برخی موارد دیگر استفاده می شوند. توسط این نوع certificate به دلیل اینکه فاقد private key است نمی توان فایلهای رمز شده را رمزگشایی نمود.

- نکته: دقت داشته باشید که EFS نمی تواند از حذف (Delete)شدن فایل های رمزنگاری شده محافظت کند و لذا اگر کاربری بر روی فایل هایی که با EFS رمز نموده ایم ، permission از نوع modify و یا full control داشته باشد میتواند این فایل ها را حذف نماید لذا هیچگاه نباید بر روی فایل های مهم ، به کاربرانی که نیاز نیست Permission اضافه ای اختصاص داده شود.

- نکته: فولدری را که با EFS رمزنگاری شده ( در واقع محتویاتش رمزنگاری شده اند) را میتوانیم به اشتراک بگذاریم و در این خصوص مشکلی وجود ندارد.

- نکته بسیار مهم: اگر فایل هایی که با EFS رمزنگاری شده اند را به درایوی که فایل سیستم آن FAT و FAT32 است انتقال دهیم ، از حالت رمز شده خارج می شوند و هر کاربری می تواند آنها را اجرا نماید اما خبر خوب این است که فقط کاربری که فایل ها را رمز نموده است می تواند آنها را به درایو های FAT و FAT32 انتقال دهد.

تاثیر تغییر دادن پسورد کاربران بر اجرای فایل هایی که توسط EFS رمز نموده اند :

توجه نمایید که همواره برای تغییر دادن پسورد خود ، روش صحیح استفاده از متد change password است ( هنگامی که به ویندوز لاگین کرده اید سه دکمه Ctrl+Alt+Delete را زده و انتخاب گزینه Change a password )

اگر توسط مکانیسم change password پسورد خود را تغییر دهیم مشکلی در اجرای فایل هایی که با EFS رمزنگاری کرده بودیم پیش نخواهد آمد

اما برخی از ادمین ها توسط روش reset password پسورد کاربران را تغییر میدهند که روش صحیحی نمی باشد.

اگر به روش reset password پسورد خود و یا کاربر دیگری را تغییر دهیم ، مشکلاتی به شرح زیر به وجود می آید :

- کاربران لوکال :

در این حالت اگر password reset انجام شود، کاربر دیگر نمی تواند فایل هایی را که encrypt کرده بود اجرا نماید و برای حل این مشکل باید password فعلی خود را دقیقاً به password قبلی خود تغییر دهد ( مستلزم این است که پسورد قبلی خود را به خاطر داشته باشد. )

- کاربران دامین :

در این حالت اگر password reset انجام شود، مشکلی بوجود نمی آید و کاربر همچنان می تواند فایل های encrypt شده خود را اجرا نماید.

بررسی اینکه در نهایت چه کاربرای می توانند فایل های رمزنگاری شده توسط EFS را باز کنند:

- در شبکه Workgroup:

۱-خود کابری که فایل را encrypt کرده است

۲-کاربری که خود شخص رمز کننده ، در صورت تمایل تعیین می کند

۳- : recovery agent کاربری است که می تواند فایل هایی را که از این به بعد بقیه افراد در همان کامپیوتر رمز میکنند را اجرا نماید.

توجه : در سیستمی که عضو workgroup است ، به صورت پیش فرض هیچ کاربری در حکم recovery agent نمی باشد.

- در شبکه Domain:

۱-خود کابری که فایل را encrypt کرده است

۲-کاربری که خود شخص رمز کننده ، در صورت تمایل تعیین می کند.

۳- recovery agent: کاربری است که می تواند فایل هایی را که از این به بعد بقیه افراد در همان کامپیوتر رمز میکنند را اجرا نماید.

توجه : در شبکه دامین ، اولین Administrator آن دامین ، به صورت پیش فرض Recovery Agent نیز می باشد.

کاربر EFS recovery agent :

کاربری است که از لحظه ایجاد شدن ، میتواند فایلهایی را که بقیه کاربران از این به بعد ( توسط ابزار EFS ) رمز می کنند را رمزگشایی نموده و آنها را اجرا نموده و به محتویات آنها دسترسی پیدا کند.

مراحل تعیین یک کاربر به عنوان recovery agent :

با کاربری که میخواهید recovery agent باشد به ویندوز لاگین کنید و در command prompt دستور زیر وارد کنید.

C:\> Cipher /R: d:\EFS-recovery-certificate

به واسطه اجرای دستور فوق ۲ عدد فایل certificate برای این کاربر در محل تعیین شده در سیستم ، ایجاد میشود.

EFS-recovery-certificate.cer :

کاربر administrator سیستم این فایل را که در حقیقت در حکم شناسنامه آن شخص می باشد را در group policy وارد می کند و بدین وسیله کاربر recovery agent را به سیستم معرفی میکند.

EFS-recovery-certificate. Pfx :

این certificate را کابری که قرار است recovery agent شود ، هنگامی که به ویندوز لاگین کرده است ، می بایست در کنسول MMC و بخش certificates ، آنرا در قسمت personal certificate store وارد نموده و ذخیره میکند.

نکته: در یک سیستم میتوان در صورت نیاز بیش از یک کاربر را به عنوان EFS recovery agent تعیین نمود که البته انجام این کار ، ضروری و رایج نمی باشد.

نکته : کاربران معمولی نیز می توانند با اجرای دستور cipher ، دو فایل certificate فوق را ایجاد نمایند ، ولی نمی توانند در Group policy سیستم تغییر ایجاد کنند و خود را بعنوان کاربر EFS recovery agent به سیستم معرفی کنند، زیرا فقط Administrator میتواند فایل .cer را در group policy وارد کند و آن کاربر را به عنوان EFS Recovery Agent به سیستم معرفی کند.